- 외교부 Kebi 메일 소스코드 유출

- 대검찰청 계정·인증키 탈취

- 국가 행정서비스의 구조적 허점

DEF CON 33(라스베이거스, 2025년 8월 초) 현장에서 공개된 ‘APT Down: The North Korea Files’ 보고서를 토대로, 이번 편에서는 대한민국 핵심 정부기관의 해킹 정황과 시스템 구조적 허점을 면밀히 분석합니다. 본문은 실제 발표 자료와 해외 보안 전문가 평가를 포함해 재구성한 내용입니다. <편집자 주>

서울 종로구 외교부 청사 전경 위로 합성된 ‘HACKED’ 경고문. DEF CON 33에서 공개된 북한 해킹조직 ‘김수키’ 내부 자료에는 외교부 Kebi 메일 시스템 소스코드 유출 정황이 담겨 있었다. 한미일보 합성

서울 종로구 외교부 청사 전경 위로 합성된 ‘HACKED’ 경고문. DEF CON 33에서 공개된 북한 해킹조직 ‘김수키’ 내부 자료에는 외교부 Kebi 메일 시스템 소스코드 유출 정황이 담겨 있었다. 한미일보 합성

북한 해킹조직 ‘김수키(Kimsuky)’의 내부 자료가 국제 해킹대회에서 공개되면서, 한국 민주주의의 심장부인 선거 관리 체계가 정면으로 도마에 올랐다.

자료 속에는 중앙선거관리위원회(선관위) 서버 접근 로그와 투·개표 시스템 침투 시도, 그리고 GPKI 인증서 대량 탈취 정황이 구체적으로 담겨 있었다.

하지만 2024년 총선 직전의 흔적은 선관위에만 국한되지 않았다.

DEF CON 33에서 공개된 ‘APT Down’ 보고서에 따르면, 북한 해킹조직 ‘김수키(Kimsuky)’ 내부 데이터(약 8.9GB)가 유출되었고, 그 속에는 외교부 Kebi 메일 플랫폼의 전체 소스코드가 포함되어 있었다. 이는 단순한 이메일 침입이 아닌, 외교 통신망 자체의 설계도 노출이었다. 외교관들의 협상, 기밀 보고, 대외전략이 언제든 감시·조작될 수 있었던 셈이다.

더 충격적인 정황은 spo.go.kr(법무부·검찰 포털)과 mofa.go.kr(외교부 도메인)에 대한 피싱 시도 로그였다. 공격은 평양 근무 시간대(한국시간 오전 9시~오후 5시)에 집중되었고, 상당수는 중국발 IP였다. 특히 내부 자료에는 국군방첩사령부(DCC)를 포함한 주요 기관이 해커들의 장기간 표적이었음이 확인됐다.

또한, 대검찰청 계정·인증키 탈취 사실도 확인됐다. 인증키는 검찰 내부 시스템에서 ‘합법 사용자’임을 증명하는 디지털 서명이다. 이를 빼앗긴다는 것은 해커가 검찰 내부자 행세를 하며 자료 열람·명령 실행이 가능했음을 의미한다. 검찰 신뢰의 기반이 송두리째 흔들린 사건이었다.

행정안전부도 예외가 아니었다. 국가 공인인증체계(GPKI)와 정부24는 이미 국제 보안커뮤니티에서 ‘시한폭탄’으로 평가돼 왔다. 오래된 암호화 알고리즘과 중앙 집중 구조가 치명적 약점이었고, 실제 해커의 침투 시도가 기록으로 확인됐다. 주민등록, 세금, 가족관계 등 국민 생활 데이터가 무방비로 노출될 수 있었다.

“In early 2024 … The threat actor had thousands of these files on his workstation.

The threat actor developed a Java program to crack the passwords protecting the keys and certificates.” 원문 발췌 (GPKI Stolen Certificates 中)

DEF CON 현장에서 발표된 보고서는 이렇게 강조했다.

“이 데이터셋은 Kimsuky가 수행한 스피어 피싱, 명령제어(C2) 인프라, 내부 설계 문서까지 포함한다. 이는 북한 사이버 작전이 단순 침입을 넘어 행정 시스템의 운영 구조 자체를 겨냥하고 있음을 보여준다.”

해외 언론도 비슷한 분석을 내놨다. TechCrunch는 이를 두고, “북한과 중국 해커가 도구와 기법을 공유하는 방식이 드러난 거의 전무후무한 내부 공개”라고 평가했다.

보안 연구자들은 “이 유출은 한국 정부가 시스템 전체를 보안 재설계하지 않으면 안 된다는 경고”라고 진단했다.

그러나 한국 정부의 반응은 상반됐다. 국정원과 KISA는 “사전 인지해 대응했고, 중요 정보 유출 흔적은 발견되지 않았다”고 밝혔다. 이는 DEF CON 발표 직후에도 “확인된 피해 없다”는 입장만을 되풀이했다는 점에서, 2016년 미국 DNC 서버 해킹 사건 당시 FBI가 즉각 수사에 착수한 사례와 극명히 대조된다.

핵심 정리

외교부 Kebi 메일 소스코드 유출: 외교 통신망 전체 설계도가 해커 손에.

대검찰청 인증키 탈취: 검찰 시스템의 정당성 붕괴.

spo.go.kr·mofa.go.kr 접속 로그: 평양 시간대 집중, 중국발 IP → 북·중 합작 정황.

국군방첩사령부(DCC) 표적: 국방·정보 핵심 기관까지 침투 위협 노출.

GPKI·정부24 허점: 국민 생활 데이터 전체 노출 위험.

정부 대응: “피해 없다”는 축소·부인 기조 유지.

다음 편 예고

②편에서는 언론과 시민사회가 표적이 된 정황을 다룹니다. ‘Operation Covert Stalker’라는 이름의 표적 피싱, 언론사 명칭이 포함된 악성코드, 그리고 한국 언론의 침묵을 집중 조명합니다.

#DEFCON33 #APTDown #Kimsuky #외교부Kebi #대검찰청 #정부포털피싱 #국군방첩사령부 #사이버안보 #행정안전부 #한미일보기획

- 관련기사

-

마이클 이 前 CIA 요원 “김현지=김설송說 내가 한 말 아냐… 한국, 광란의 화염에 불타”

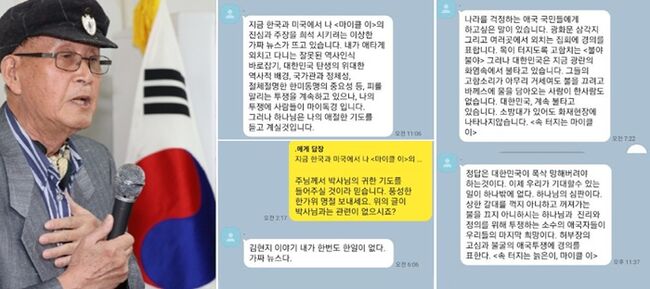

미 중앙정보국(CIA) 요원으로 격동의 현대사를 조사했던 마이클 이(92·Michael P. Yi) 조지워싱턴대 정치학 박사는 최근 한미일보와의 SNS(소셜미디어) 소통에서 “김현지 이야기는 내가 한 번도 한 일이 없다”며 잘못 확산하는 뜬소문에 애국 우파 국민이 현혹돼선 안 된다고 당부했다. SNS와 온라인 커뮤니티에선 <美 CIA 요원 마이클 김이 밝힌 김현지는 김정일의 첩 김영숙의 딸로 1974년생 김설송(김현지=김설송)으로 김정일의 딸이자 김정은의 이복누나>라는 글이 돌아다니고 있다. 본문에는 ‘김씨(氏)’로 표기돼 있지만 많은 이가 전직 CIA 요원 마이클 이 박사를 연상하며 권위 있는 글로 받아들이고 있어 문제로 지적된다.

마이클 이 前 CIA 요원 “김현지=김설송說 내가 한 말 아냐… 한국, 광란의 화염에 불타”

미 중앙정보국(CIA) 요원으로 격동의 현대사를 조사했던 마이클 이(92·Michael P. Yi) 조지워싱턴대 정치학 박사는 최근 한미일보와의 SNS(소셜미디어) 소통에서 “김현지 이야기는 내가 한 번도 한 일이 없다”며 잘못 확산하는 뜬소문에 애국 우파 국민이 현혹돼선 안 된다고 당부했다. SNS와 온라인 커뮤니티에선 <美 CIA 요원 마이클 김이 밝힌 김현지는 김정일의 첩 김영숙의 딸로 1974년생 김설송(김현지=김설송)으로 김정일의 딸이자 김정은의 이복누나>라는 글이 돌아다니고 있다. 본문에는 ‘김씨(氏)’로 표기돼 있지만 많은 이가 전직 CIA 요원 마이클 이 박사를 연상하며 권위 있는 글로 받아들이고 있어 문제로 지적된다.

캄보디아 제주 피해 또 있다…"6월 출국 후 감감무소식"

캄보디아 제주 피해 또 있다…"6월 출국 후 감감무소식"

주일美대사 "트럼프 방일, 관세협상 세부내용 채우는 게 초점"

주일美대사 "트럼프 방일, 관세협상 세부내용 채우는 게 초점"

마러라고 찾는 이재용·정의선 등 총수들…트럼프와 골프회동 주목

마러라고 찾는 이재용·정의선 등 총수들…트럼프와 골프회동 주목

'케데헌' 이재 "한국인으로서 자랑스러워…그래미 받고 싶죠"

'케데헌' 이재 "한국인으로서 자랑스러워…그래미 받고 싶죠"

팬들에게 인사하는 손흥민

팬들에게 인사하는 손흥민

[영상] 서영교 증거 조작 적발

[영상] 서영교 증거 조작 적발

[김태산 칼럼] 진짜 “헬조선”으로 변한 대한민국

[김태산 칼럼] 진짜 “헬조선”으로 변한 대한민국

목록

목록